حملات DDoS چیست؟

این روز ها کمتر اسم حملات DoS به گوش ما می خورد، و دلیل آن استفاده هکر ها از حملات شدید تر و گسترده تر با توانایی تخریب بالاتر به نام DDoS می باشد. در این مقاله توضیح خواهیم داد که حملات DDoS چه حملاتی هستند، چه روش هایی برای حمله توسط هکر ها در این نوع حملات استفاده می شود، و چگونه در صورت بروز حمله، از آن عبور کنیم. در ابتدا یادآور می شویم، مهم نوع حملات نیست، بلکه نوع پیکربندی شبکه در دیتاسنتر ها و شرکت های میزبانی وب است که از قبل تمامی جوانب از جمله احتمال بروز حمله های این چنینی پیش بینی شده باشد، و از تمهیدات لازم برای مواقع ضروری و جلوگیری از بروز مشکل و قطعی در وب سایت مشتریان استفاده شده باشد. در ادامه مقاله با ما همراه باشید.

حملات DDoS چه نوع حملاتی هستند؟

DDOS مخفف عبارت Distributed Denial of Service است که نوعی از حملات DOS ( حمله به سرور ) محسوب می شود.

در ابتدا باید به این موضوع اشاره کنیم که، حملات DDoS با حملات DoS فرق داشته و این دو را با هم اشتباه نگیرید. این حملات که Distributed Denial of Service نام دارند، نوعی مخرب تر، گسترده تر و خطرناک تر می باشد، و علاوه بر توانایی از کار انداختن یک سرویس، توانایی از کار انداختن کل یک شبکه را نیز دارند.

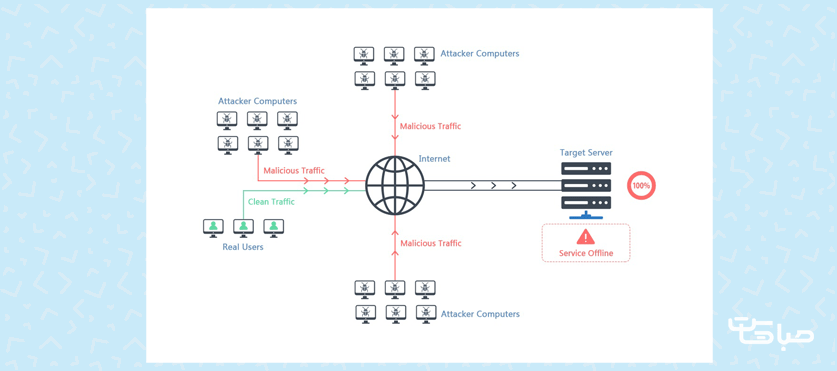

روشی که در اجرای حمله DDoS استفاده می شود، به این صورت است که تعداد زیادی درخواست یا Request به واسطه چندین کامپیوتر متصل در شبکه به یک سرور یا شبکه دیگر ارسال می شود. اگر آن سرور یا شبکه توانایی پاسخگویی به این حجم رکوئست را نداشته باشد، در نهایت با اختلال و قطعی مواجه خواهد شد.

بدین صورت دسترسی کاربران به تمامی سایت های این سرور یا کامپیوتر های شبکه قطع خواهد شد.

حملات DDoS تنها اثرات مخرب داشته و در آن هدف هکر سرقت اطلاعات نمی باشد. بنابراین می توان گفت، از نظر امنیتی منجر به از کار افتادن سرویس مورد نظر می شوند.

هکر ها در اجرای این گونه حملات، از کامپیوتر های دیگر با در اختیار گرفتن آن ها استفاده می کنند، بنابراین می توانند ده ها یا صد ها کامپیوتر را در اختیار خود گرفته، و با ارسال درخواست های زیاد از تمام این کامپیوتر ها که به اصطلاح به آن ها زامبی گفته می شود، به سرویس مورد نظر، موجب اختلال در آن شوند. با این تفاسیر، متوجه گستردگی و شدت حمله خواهیم شد.

به عبارت دیگر، حمله DOS زمانی اتفاق می افتد که حجم تقاضای کاذبی به سمت سرور می رود تا آن سرور را از کار بیاندازد. به طور مثال، زمانی که ما از یک محصول که مدت زمان کوتاهی در فروش فوق العاده است، به صورت آنلاین خرید می کنیم، شاهد کند شدن سایت مربوطه خواهیم بود. این کند شدن به دلیل حجم بالای کاربرانی است که در همان تایم وارد این وب سایت شده اند؛ این یک اتفاق عمدی تلقی نمی شود. اما در حملات DDOS، همین اتفاق به صورت عمدی می افتد. هدف این حملات از کار انداختن وب سایت و از دسترس خارج کردن آن است.

حملات DDOS، برای اینکه بتوانند به شبکه های آنلاین دسترسی داشته باشند، و در جهت صحیح حمله کنند، به یک مهاجم نیاز دارند. در این حمله، کامپیوترها و یا دیوایس هایی مانند IOT توسط malware آلوده می شوند و هرکدام به یک ربات ( bot ) تبدیل می شوند.

به این عملکرد که مهاجم می تواند به این ربات ها دسترسی پیدا کند و آن ها را از راه دور کنترل کند، botnet ( بات نت ) می گویند.

بعد از اینکه botnet به وجود آمد، مهاجم با ارسال دستورالعمل به هر ربات از طریق کنترل از راه دور، دیوایس ها را هدایت می کند. زمانی که به یک آی پی خاص حمله کرد، هر ربات شروع به ارسال درخواست های مکرر به سرور می نماید. همین پروسه موجب افزایش ترافیک می شود.

معمولاً اگر سرور متوجه شود که حجم زیادی از تقاضا از یک مکان به سویش می آید، با بستن تقاضاها می تواند این حمله را متوقف کند. برای وضوح بیشتر بگذارید یک مثال را باهم بررسی کنیم؛ حمله DDoS مانند ایجاد ترافیک در جاده یا بزرگراه است و از ورود منظم ترافیک به مقصد مورد نظر جلوگیری می کند. این ترافیک ممکن است از طرف یک شخص با هدف خاصی ایجاد شده باشد و بتواند مشکلات زیادی را به عمل آورد.

انگیزه های حمله به یک وب سایت یا سرویس متفاوت هستند. هکرها از حمله DDoS استفاده می کنند تا یک بیانیه سیاسی علیه یک سازمان یا دولت بیان کند.

جنایتکارانی وجود دارند که این کار را برای گروگان نگه داشتن اطلاعات یک وب سایت تجاری در قبال دریافت وجهی مشخص انجام می دهند. بعضی از رقبای تجاری حمله DDoS را برای بازی غیر اخلاقی در برابر شرکت های رقیب انجام می دهند.

گاهی اوقات، حمله DDoS همچنین یک استراتژی برای منحرف کردن سرورهای وب سایت است و به مهاجم اجازه می دهد تا بدافزارهای دیگری مانند نرم افزارهای تبلیغاتی مزاحم، جاسوس افزارها، باج افزارها و یا حتی ویروس ها را منحرف کنند.

چگونه بفهمیم مورد حمله DDOS قرار گرفته ایم؟

وقتی عوامل زیر برای سرور و یا سایت ما اتفاق افتاد، متوجه خواهیم شد که هدف این حمله قرار گرفتیم:

- پایین آمدن شدید سرعت سرور و سایت های روی آن

- اختلال در سرویس ایمیل ها

- مصرف ناگهانی بیش از حد منابعی مثل پهنای باند و CPU و RAM و ...

- عدم اتصال به پایگاه داده ی سایت مذکور

انواع حملات DDOS

حملات DDOS که در جهات مختلفی انجام می شوند، اجزاء مختلف اتصال به شبکه را مورد هدف قرار می دهند. هر اتصال شبکه بر روی اینترنت، از چندین لایه تشکیل شده است که هر کدام از این لایه ها، دارای هدف متفاوتی می باشند. مدل OSI که در تصویر زیر نشان داده شده است، یک چهارچوب است که برای توصیف اتصال شبکه در 7 لایه مجزا استفاده می شود.

در حملات DDOS با توجه به اینکه حمله از طریق منابع و سرور های مختلفی صورت می گیرد، تارگت یا همان قربانی نمی تواند به خوبی تشخیص دهد که حمله اصلی از کدام سمت روی سرور انجام می گیرد؛ عمده ترین قربانیان این حملات سرور های مهم و سرور های میزبانی وب، بانک ها، DNS Root Server ها و ... هستند و هدف اصلی هکر ها از این کار فقط از کار انداختن آن سرور ها است.

حملات DDoS انواع مختلفی دارند که در این بخش رایج ترین آن ها را معرفی خواهیم کرد. این حملات در روش های حجمی، پروتکل و لایه نرم افزاری انجام می شوند که در ادامه مقاله این روش ها نیز توضیح داده خواهد شد. حملات رایج عبارتند از:

- ICMP flood

- SYN flood

- UDP Flood

- Smurf Attack

- Ping of Death

- DNS Flood

- Slowloris

- Fork Bomb

- NTP Amplification

- HTTP Flood

- SNMP Reflection

- DNS Amplification

- IP Fragmentation Attack

- Ping of Death

- Zero-day DDoS attacks

انواع این حملات را در مقاله انواع حملات DDoS به طور مفصل تر مطالعه کنید.

به طور کلی حملات DDOS را به سه دسته کلی می توان تقسیم کرد:

1- حملات لایه Application

این حملات با هدف فرسایش منابع مورد نظر ایجاد شده اند که در پی آن، لایه ای را مورد هدف قرار می دهند که صفحات وب در سرور بر روی آن ایجاد شده است و درخواست های HTTP در آن جا پاسخ داده می شود. درخواستی که از سمت مشتری به HTTP فرستاده می شود به آسانی اجرا می شود، اما ممکن است برای سرور هدف مشکل به وجود بیاورد، به این دلیل که سرور باید چندین فایل را لود کند و درخواست پایگاه داده ها را به منظور ایجاد یک صفحه وب اجرا کند. با این تفاسیر می توان نتیجه گرفت که دفاع از حملات لایه 7، دشوار است.

- یکی از مثال های حمله Application Layer، HTTP Flood است. این حمله از طریق درخواست های HTTP فراوان، سرور را تحت فشار می گذارد. این نوع از حمله را به دو نوع ساده و پیچیده تقسیم بندی می کنند. در حملات ساده از طریق یک IP به یک سرور یا شبکه حمله می شود. در حالی که در حملات پیچیده، URLهای تصادفی مورد حمله قرار می گیرند.

- UPD Flood : پروتکل دیتاگرام کاربر (UDP) یک بسته غیرقابل اعتماد است. این بدان معنی است که فرستنده داده اهمیتی نمی دهد که گیرنده آن را دریافت کرده باشد. در Flood UDP، بسیاری از بسته های UDP در پورت های تصادفی برای قربانی ارسال می شوند. وقتی قربانی بسته ای را از پورت دریافت می کند، به دنبال برنامه ای است که از آن پورت استفاده کند. وقتی این کار را انجام نداد، با یک بسته کنترل پروتکل پیام کنترل اینترنت (ICMP) پاسخ می دهد. بسته های ICMP برای ارسال پیام های خطا استفاده می شوند. هنگامی که تعداد زیادی از بسته های UDP دریافت می شوند، قربانی در پاسخ دادن به بسته های ICMP، منابع زیادی را مصرف می کند. این می تواند قربانی را از پاسخگویی به درخواست های مشروع منع کند.

- Slowloris یک حمله بسیار هدفمند است و به یک سرور وب امکان می دهد سرور دیگری را بدون آنکه تحت تأثیر سرویس ها یا پورت های دیگر در شبکه هدف قرار بگیرد، از بین ببرد.

- ICMP (Ping) Flood به این صورت عمل می کند که یک Flood ICMP با بسته های درخواست ICMP Echo (ping) منبع هدف را تحت الشعاع قرار می دهد، و به طور کلی بسته ها را با بیشترین سرعت ممکن، بدون انتظار برای پاسخ، ارسال می کند. این نوع حمله می تواند پهنای باند ورودی و خروجی را مصرف کند، زیرا سرورهای قربانی اغلب سعی می کنند به بسته های ICMP Echo Reply پاسخ دهند، و این باعث کاهش کلی سرعت سیستم می شود.

در کل، روشی که مدام در حال تغییر بستر می باشد، هکر در این روش با هدف قرار دادن نرم افزار های تحت شبکه مثل وب سرورها یا سیستم های مدیریت محتوا اقدام به ایجاد اختلال در هدف می کند. وب سرورهایی مثل آپاچی و IIS و سیستم های مدیریت محتوایی مثل وردپرس در این روش بسیار مورد هدف قرار گرفته اند.

2. حملات Protocol

به این نوع از حملات، state-exhaustion هم می گویند. در حملات پروتکل، با مصرف تمامی ظرفیت سرورهای برنامه های وب یا منابعی مانند فایروال ها و loaf balancing اختلال ایجاد می شود. این حمله یا attack، از نقاط ضعف موجود در لایه سه و چهار استفاده می کند و دسترسی به هدف را غیرممکن می سازد.

-

حمله SYN Flood یکی از مثال های Protocol Attack است. این حمله بر پایه شیوه عملکرد پروتکل TCP در ایجاد یک connection ساخته شده است.TCP ها درخواست های اولیه هستند. این حمله با ارسال تعداد زیادی TCP از طریق IP جعلی باعث مشکلاتی در سرور یا شبکه می شود.وقتی یک کاربر و یک سرور، می خواهند بر بستر پروتکل TCP داده های خود را تبادل کنند، لازمه برقراری این ارتباط این است که، TCP از یک راه شناسایی اولیه به اسم three_way handshake استفاده کند که در آن، client یک عدد را با پیام SYN Synchronization برای سرور ارسال می کند تا بعد از این، سرور از این عدد برای شماره گذاری بسته های ارسالی به سمت این client استفاده کند.در مرحله بعدی سرور یک جواب ACK در تایید دریافت SYN و یک پیام SYN با هدفی مشابه پیام SYN قبلی برای کاربر ارسال می کند و در نهایت اگر client هم جواب ACK ارسال را کند، اتصال TCP برقرار می شود.حالا اگر کاربر پیام SYN اولیه را ارسال و پاسخ درست را از سرور دریافت کند، اما ACK نهایی مورد نیاز را برای برقراری ارتباط به سمت سرور ارسال نکند، این کانکشن از طرف سرور باز می ماند. با تکرار این کار و با توجه به منابع محدود، سرور قادر به برقراری ارتباط با کاربر دیگر نخواهد بود. به تمام این پروسه حمله SYN Flood گفته می شود.

بنابراین، در این روش حمله، هکر ها بدون در نظر گرفتن حجم حمله، اقدام به ایجاد اختلال در پروتکل های شبکه انتقال می کنند. بنابراین پروتکل هایی مثل TCP در شبکه ها مورد هدف قرار می گیرند. حملاتی مثل Ping of Death و SYN Flood به این روش عمل می کنند.

3. حملات Volumetric

هدف این نوع حملات این است که در یک اینترنت بزرگ تر، با ایجاد تراکم، کلیه پهنای باند را مصرف کنند. در حمله volumetric داده های بسیار زیادی با استفاده از ایجاد ترافیک گسترده مانند درخواست هایی از botnet، به هدف ارسال می شود.

-

DNS Amplification یکی از مثال های Volumetric Attacks است. در این نوع حمله، مهاجم می تواند با ارسال بسته هایی با طول بسیار کم، باعث شود تا سرور مورد هدف، پاسخ هایی با طول زیاد را دریافت کند، که پردازش آن ها، منابع زیادی از سرور را درگیر می کند.در واقع به وسیله ایجاد یک ریکوئست با آی پی هدف حقیقی و ارسال آن به open DNS server، آدرس آی پی هدف، ریکوئستی از سرور دریافت می کند. در این حمله مهاجم در خواست ها را طوری تنظیم می کند که، DNS server با مقادیر بسیار زیادی داده به هدف پاسخ دهد.

پس روشی که هکر ها در انجام این نوع حملات به کار می گیرند، بهره گیری از منابع بالا برای توانایی انجام حملات سنگین با حجم بالا به سمت هدف می باشد.

اکثر این حملات موفق بوده و با توجه به حجم بالای ترافیکی که به سمت سایت یا سرور هدف ارسال می کنند، بعید است که سروری توانایی پاسخگویی و رد شدن از حمله را داشته باشد. بنابراین در پی حملات این چنینی حتی امکان درگیر شدن دیتاسنتر نیز وجود دارد.

چگونه حملات DDOS را کاهش دهیم؟

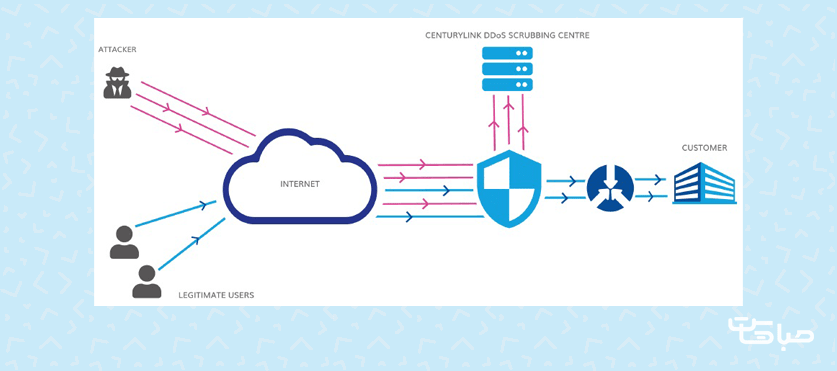

شاید یکی از مهم ترین چالش ها در ارتباط با کاهش حملات DDOS، تمایز ترافیک معمولی از ترافیک ناشی از حمله باشد. از آنجایی که امروزه این حملات در شکل های گوناگونی ظاهر می شوند، در نتیجه کاهش آن ها نیازمند استراتژی های گوناگونی است.

کاهش یک حمله DDoS چند جهته به منظور مقابله با مسیرهای مختلف به استراتژی های مختلفی نیاز دارد. به طور کلی، هرچه حمله پیچیده تر باشد، جداسازی ترافیک از ترافیک عادی مشکل تر خواهد بود - هدف مهاجم مخلوط کردن هر چه بیشتر و کاهش شانس جلوگیری از حمله است. تلاش های کاهش یافته که شامل افت و محدود کردن ترافیک بطور غیرمستقیم است، ممکن است ترافیک خوب را به سمت شرایط بد سوق دهد و حمله نیز ممکن است با اقدامات متقابل دور ساز اصلاح و سازگار شود. برای غلبه بر یک تلاش پیچیده برای ایجاد اختلال ، یک راه حل لایه ای بیشترین سود را خواهد داشت.

به زبان ساده تر هرچقدر حمله صورت گرفته پیچیده تر باشد، راه مقابله با آن هم پیچیده تر است و این موضوع دقیقاً هدف مهاجم است. در واقع مهاجم به دنبال حملات پیچیده تری است تا درصد مقابله با آن ها کاهش یابد. بهترین روش هایی که برای مقابله پیشنهاد شده، راه حل های Layered می باشد.

- برای جلوگیری از چنین حملاتی در وهله اول باید از سیستم های به روزرسانی شده استفاده کنیم.

- نصب ابزارهای امنیتی و آپدیت آن ها می تواند باعث کاهش آسیب پذیری شود.

- استفاده از برنامه فایروال قوی در سرورها در جلوگیری از این حملات موثر است. با استفاده از این برنامه ها، IP هایی که درخواست های زیادی را به سرور ارسال کرده اند، بلاک می شوند.

- یکی دیگر از راه حل ها این است که از مصرف معمول منابع سرور آگاه باشیم. به این وسیله اگر چنین حملاتی اتفاق بیفتد، مدیر سرور سریعاً آگاه شده و می تواند آنها را برطرف نماید.

- اگر به عنوان کاربر متوجه یا مشکوک به چنین حملاتی شدیم، باید سریعاً مدیر سرور را مطلع کنیم.

- استفاده از سیستم های تشخیص دهنده

- استفاده از سیستم عامل بروز و قوی

- استفاده از سوئیچ و روتر مناسب در شبکه

- استفاده از ابزار های امنیتی قوی و بروز

- و...

راهکارهای دیگر نیز در زیر لیست شده اند:

-

مسیریابی سیاه چاله

یک راه حل در دسترس، ایجاد مسیر سیاهچاله و ترافیک قیف به آن مسیر است. در ساده ترین شکل، هنگامی که فیلتر سیاهچاله بدون معیارهای محدودیت خاص اجرا می شود، هر دو ترافیک مشروع و مخرب شبکه، به یک مسیر تهی یا سیاهچاله هدایت و از شبکه حذف می شوند. اگر یک اینترنت در حال حمله DDoS باشد، ارائه دهنده خدمات اینترنت (ISP) ممکن است تمام ترافیک سایت را به عنوان دفاع به داخل سیاهچاله بفرستد.

-

کنترل و محدود کردن نرخ ریکوئست

محدود کردن تعداد درخواست هایی که سرور در طی یک بازه زمانی خاص می پذیرد نیز راهی برای کاهش حملات محروم سازی از سرویس است. در حالی که محدود کردن نرخ از دزدیدن محتوا جلوگیری کرده و برای کاهش تلاش های ورود غیرمجاز به سیستم، مفید است، اما به تنهایی برای اداره موثر حمله DDoS کافی نیست. با این وجود، محدود کردن نرخ یک مؤلفه مفید در یک استراتژی کاهش موثر حمله DDoS است.

-

فایروال برنامه وب

فایروال برنامه وب (WAF) ابزاری است که می تواند در کاهش حمله 7 لایه DDoS کمک کند. با قرار دادن WAF بین اینترنت و سرور مبدا، فایروال برنامه وب ممکن است به عنوان یک پروکسی معکوس عمل کند و از سرور هدف در برابر انواع خاصی از ترافیک مخرب محافظت کند. با فیلتر کردن درخواست ها بر اساس یک سری قوانین استفاده شده برای شناسایی ابزارهای حمله DDoS، می توان از حملات لایه 7 جلوگیری کرد.

-

پخش شبکه انی کست (Anycast)

این روش یعنی کاهش استفاده از یک شبکه انیکست، به منظور پراکنده کردن ترافیک حملات در شبکه ای از سرورهای توزیع شده؛ مانند روش هدایت یک رودخانه در حال حرکت به سمت کانال های کوچکتر جداگانه. این روش تأثیر ترافیک حمله توزیع شده را تا جایی که قابل کنترل باشد، کاهش می دهد و هرگونه حرکت مخل را پراکنده می کند. قابلیت اطمینان شبکه انیکست برای کاهش یک حمله DDoS، به اندازه حمله و راندمان شبکه بستگی دارد. بخش مهمی از کاهش حمله DDoS توسط شبکه های CDN مثل کلود فلر انجام می شود.

روش های مقابله با حملات DDoS به بیانی دیگر

مقابله با حملات DDoS کار ساده ای نیست و با توجه به تعداد بالای روش های انجام آن، تشخیص و جلوگیری از آن کار ساده ای نمی باشد. ما به طور کلی دو مرحله مقابله با حملات داریم:

-

قبل از بروز حمله: بهترین کار جلوگیری از بروز حمله است، این کار با استفاده از فایروال های نرم افزاری و سخت افزاری، DDoS Protection، و ... قابل انجام می باشد.-فایروال های قدرتمند-بهره گیری از زیرساختهای Honeypot-تأمین امنیت حرفهای شبکه

-

بعد از بروز حمله: اگر به هر دلیلی حمله بر روی سرور ها و شبکه ما رخ داد، حالا می بایست بتوانیم در مقابل آن قرار گرفته و حملات را دفع کنیم.-فیلتر ترافیک ورودی شبکه-فیلترینگ IP براساس تاریخچه-تغییر آدرس IP-لود بلنسینگ ( load balancing )

روش اول که توسط مدیران سرور ها و مدیران سازمان ها با توجه به سیاست های کاری تعیین می شود، و از نرم افزار ها یا سخت افزارهای ویژه ای برای جلوگیری از بروز حملات استفاده می کنند. اما در روش دوم، زمانی که حملات شروع شد، می توان اقدامات زیر را برای دفع آن انجام داد:

-

Ingress Filtering:با استفاده از این روش می توانیم، آی پی های فرستنده بسته های غیر مجاز را شناسایی و مسدود کنیم. بدین ترتیب که یک روتر در شبکه راه اندازی می شود، که این روتر وظیفه کنترل آی پی ها و پیشوند دامنه متصل به روتر را باهم چک کرده و اگر یکسان نبودند، آن آی پی را مسدود می کند.

-

History–base Ip filtering:در این روش، مجدد یک روتر باید در شبکه راه اندازی شود. روتر این بار وظیفه دارد آی پی های ورودی را از این نظر که قبلاً در دیتابیس آدرس های آی پی وجود داشته یا نه، تایید یا رد می کند. این روش تاریخچه آی پی ها را بررسی می کند.

-

: Change IPاین روش بستگی به نوع حمله DDoS و هکر دارد، می تواند کاربردی یا بلا استفاده باشد. به این معنی که آدرس IP شبکه را تغییر دهیم. با تغییر آی پی، آی پی قبلی غیر فعال شده و حملات دفع می شوند، اما به این شرط که حمله انجام شده بر اساس ردیابی نام دامنه نباشد. اگر روش حمله این امکان فعال شده باشد، با تغییر ip به صورت خودکار حمله به آی پی جدید آن دامنه تغییر می کند.

-

Load balancing:در این روش، تنظیماتی اعمال می شود که در زمان کمبود منابع پهنای باند، به صورت خودکار، منابع افزایش داده شود. بدین صورت قطعی در زمان حملات رخ نمی دهد. علاوه بر این از مکانیزم Replication استفاده می کند، که اگر سروری در شبکه دچار قطعی شد، سرور های دیگر جایگزین آن شده و شبکه را حفظ کنند. در این حالت تنها در صورتیکه کل سرور های درون شبکه از کار بیوفتند، قطعی رخ می دهد.

-

Honeypots:این روش به صورتی عمل می کند که، ما در شبکه سیستم هایی با نام Honeypot راه اندازی می کنیم که غیر واقعی هستند. یعنی هکر آن را به عنوان یک سرور تشخیص می دهد و حمله را بر روی آن شروع می کند. اما در واقع Honeypot یک لایه جلوتر از سرور های اصلی قرار دارد و حملات را دریافت می کند. این سیستم ها به ما امکان دریافت اطلاعاتی مفید در خصوص حملات، agent ها و Handler های استفاده شده در حملات را می دهد. بنابراین یک روش دفاعی گول زننده است.

روش های زیادی برای مقابله با حملات DDoS هستند، و مواردی که در بالا توضیح داده شد، مدیران سرور حرفه ای به خوبی آن ها را استفاده می کنند و باید بدانید یک مدیر سرور متخصص در ابتدا به دنبال روش های پیشگیری نرم افزاری و سخت افزاری است، و بعد از آن به دنبال دفع حملات احتمالی.

پس همانطور که قبلاً گفته شد، در انتخاب شرکت هاستینگ برای دریافت خدمات میزبانی بسیار دقت کنید و از هاستینگ های معتبر اقدام به خرید سرویس کنید.

تفاوت حملات DOS و DDOS

هدف هر دو این حملات، سرور و مانع شدن از ادامه فعالیت سرور می باشد، اما تفاوت آنها در منبع حمله است. در حمله DOS مهاجم برنامه را از یک کامپیوتر اجرا می کند، اما در حمله DDOS مهاجم از چندین سیستم یا سیستم هایی که در حیطه یک شبکه گسترش یافته اند، عمل می کند. در DDOS، مهاجم از کامپیوترهای دیگر نیز جهت حمله استفاده می کند.

حملات DDoS چگونه بر کسب و کارها تأثیر می گذارد؟

بدیهی است، یک شرکت یا وب سایت تجاری خرده فروشی باید تهدیدات DDoS را جدی بگیرد. بسته به نوع و اندازه شرکت، حمله DDoS می تواند از مشکلات کوچک به چیزی برسد که می تواند جریان درآمد شما را بشکند و به طور دائم به آن آسیب بزند. حمله DDoS می تواند برخی از کسب و کارهای آنلاین را برای مدت زمان طولانی فلج کند تا آن ها را به میزان قابل توجهی عقب بیاندازد، یا حتی آن ها را برای مدت زمان حمله و برخی دوره پس از آن بطور کامل از کار و رقابت خارج کند. بسته به نوع حمله، اثرات جانبی یا غیر عمدی نیز وجود دارد که می تواند به کسب و کار ما آسیب برساند، عوارض جانبی حمله DDoS شامل موارد زیر است:

- ناامیدی مشتریان و از دست دادن آن ها

- از دست رفتن داده ها

- از دست دادن درآمد

- خسارت شدید

- از دست رفتن ساعت کاری مفید و بهره وری

- آسیب به اعتبار کسب و کار

جمع بندی

همانطور که متوجه شدیم، DDOS مخفف عبارت Distributed Denial of Service است که نوعی از حملات DOS ( حمله به سرور ) محسوب می شود. به طور کلی این دو نوع حمله با هدف منع فعالیت سرور انجام می شوند، اما منبع آن ها متفاوت است. از این حملات به صورت صد در صد نمی توان جلوگیری کرد، اما راه کارهایی وجود دارد که بتوان احتمال وقوع آن ها را کاهش داد.

حملات DDoS بسیار خطرناک هستند، و با توجه به گستردگی و شدت حمله ای که می توانند ایجاد کنند، حتی دیتاسنتر ها را نیز تحت تأثیر قرار می دهند. متاسفانه این حملات به طور مداوم در حال تغییر و آپدیت شدن هستند و هکرها هر بار روشی جدید با توجه به نقاط ضعف شبکه ها ابداع می کنند. بهره گیری از تجهیزات امنیتی نرم افزاری و سخت افزاری ویژه برای شبکه های بزرگ مثل زیر ساخت های ارائه خدمات میزبانی، یک امر حیاتی است و کوچک ترین قطعی در خدمات دهی به مشتریان می تواند تأثیرات مخربی در اعتبار، عملکرد و حتی سئوی وب سایت ها بگذارد. اگر شما به تازگی در حوزه مدیریت سرور ها وارد شده اید، حتماً اطلاعات کافی از متخصصین این حوزه در خصوص تأمین امنیت سرور ها دریافت کنید و یا از خدمات مدیریت سرور شرکت های هاستینگ بهره بگیرید.

امیدواریم این مقاله برایتان مفید واقع شده باشد. اگر سوالی دارید که در این مقاله پاسخش را پیدا نکردید، در قسمت کامنت ها سوال خود را مطرح کنید، کارشناسان ما در کمتر از چند دقیقه به سوالات پاسخ خواهند داد.

این مقاله را با دوستان خود به اشتراک بگذارید.